Recuperar archivos encriptados por Petya

Un mes separa un Ramsomware del otro, un mes hemos tenido para intentar protegernos de estos virus informáticos. El último en salir, Petya sigue afectando al sistema operativo más utilizado en el mundo, Windows. Microsoft ya había publicado un parche de seguridad incluso para el desfasado Windows XP...

Este último ataque también aprovecha la vulnerabilidad conocida MS17-010 para propagarse por la red infectando a las máquinas que encuentre a su paso y encriptando los datos y copias de seguridad que se encuentren desprotegidas. Pero no sólo ha afectado a equipos desprotegidos y/o no parcheados, sino que también lo ha hecho a aquellos equipos que sí que habían instalado los parches de seguridad de Microsoft, dónde el virus ha robado las credenciales para propagarse por la intranet.

Petya se basa en WannaCry respecto a su método de propagación y efectos pero con un código mejorado y utilizando más vulnerabilidades.

Para propagarse, el ransomware utiliza la misma vulnerabilidad que WannaCry, llamada Eternalblue y que se encontraba en el set de herramientas que utilizaba la NSA para hackear y que filtró Shadow Brokers. Mientras que WannaCry era básicamente un proyecto sin acabar realizado por hackers de Corea del Norte, lo cual lo hizo sencillo de bloquear (básicamente, con un “kill switch”), Petya ha aprendido de todos esos fallos y es realmente resistente.

El malware se esparce como un troyano usando el sistema de archivos Dropbox. Esta variante aumenta el daño al impedir el arranque del sistema operativo, mostrando el mensaje antes de llegar a cargar Windows.

Convence a los usuarios a descargar un archivo que al abrirlo extrae y ejecuta un troyano mostrando una alerta de Windows y el equipo se reinicia.

Una vez dentro del sistema, roba las credenciales de acceso de administrador de la máquina obteniendo control total sobre herramientas de manejo del sistema como Windows PsExec y WMI (Windows Management Instrumentation). Al acceder a estos permisos en un ordenador, Petya puede infectar al resto de ordenadores de la red.

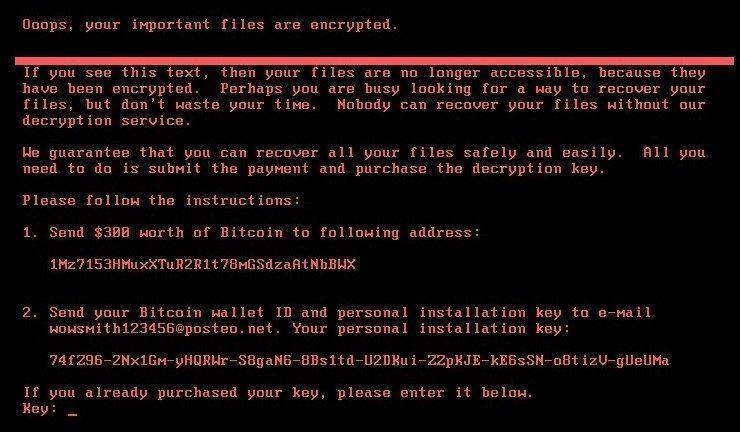

A nivel interno, el troyano se esconde en el registro de arranque principal y desactiva el modo de inicio seguro. Al reiniciar aparece una ventana de alerta indicando que el equipo ha sido secuestrado y pide un rescate antes de un plazo de tiempo pasado el cual, el precio se duplica. Antes de esta alerta, el sistema hará como un Scandisk al disco duro, como si reparara archivos pero en realidad lo que está haciendo es encriptar los ficheros a su paso. Si somos capaces de parar el ordenador en este punto todavía seremos capaces de recuperar información.

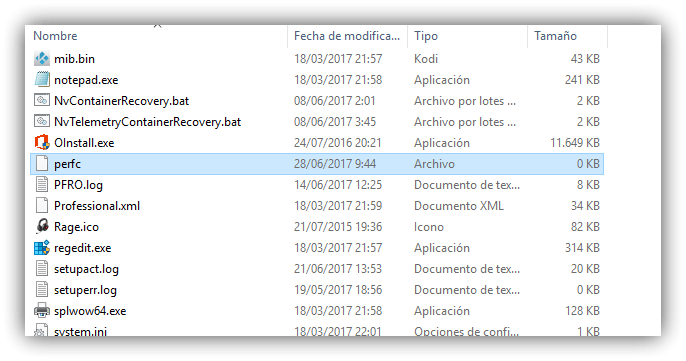

En este mismo punto, justo después de reiniciar y antes de que comience a encriptar, el troyano buscará y ejecutará el archivo Perfc.dat ubicado en la carpeta de Windows, por lo que si queremos "vacunar" nuestro ordenador o servidor contra este virus en concreto, sólo deberemos crear un archivo desde el mismo 'Bloc de notas' llamado "perfc" (sin extensión) y además añadirle el atributo de sólo lectura.

Bleeping Computer ya ha sacado una herramienta gratuíta para ayudarnos a recuperar en algunos casos los archivos encriptados, lo podeis descargar de aqui:

https://www.bleepingcomputer.com/news/security/petya-ransomwares-encryption-defeated-and-password-generator-released/

Para ello necesitaremos arrancar un sistema sin infectar, conectar el disco encriptado como secundario y ejecutar la herramienta.

Así que únicamente nos queda confiar en nuestro software antivirus, nuestro sistema de backups y aplicar la lógica en cuanto a correos electrónicos de no abrir ningún archivo adjunto o links de descarga de desconocidos o si lo son, revisar la sintaxis del mail buscando cualquier indicio de fraude o suplantación de identidad.

... y tener instalados los parches de seguridad de Windows:

Operating System | Windows SMB Remote Code Execution Vulnerability – CVE-2017-0143 | Windows SMB Remote Code Execution Vulnerability – CVE-2017-0144 | Windows SMB Remote Code Execution Vulnerability – CVE-2017-0145 | Windows SMB Remote Code Execution Vulnerability – CVE-2017-0146 | Windows SMB Information Disclosure Vulnerability – CVE-2017-0147 | Windows SMB Remote Code Execution Vulnerability – CVE-2017-0148 | Updates Replaced |

Windows Vista | |||||||

Windows Vista Service Pack 2 | Critical | Critical | Critical | Critical | Important | Critical | 3177186 in MS16-114 |

Windows Vista x64 Edition Service Pack 2 | Critical | Critical | Critical | Critical | Important | Critical | 3177186 in MS16-114 |

Windows Server 2008 | |||||||

Windows Server 2008 for 32-bit Systems Service Pack 2 | Critical | Critical | Critical | Critical | Important | Critical | 3177186 in MS16-114 |

Windows Server 2008 for x64-based Systems Service Pack 2 | Critical | Critical | Critical | Critical | Important | Critical | 3177186 in MS16-114 |

Windows Server 2008 for Itanium-based Systems Service Pack 2 | Critical | Critical | Critical | Critical | Important | Critical | 3177186 in MS16-114 |

Windows 7 | |||||||

Windows 7 for 32-bit Systems Service Pack 1 | Critical | Critical | Critical | Critical | Important | Critical | None |

Windows 7 for 32-bit Systems Service Pack 1 | Critical | Critical | Critical | Critical | Important | Critical | |

Windows 7 for x64-based Systems Service Pack 1 | Critical | Critical | Critical | Critical | Important | Critical | None |

Windows 7 for x64-based Systems Service Pack 1 | Critical | Critical | Critical | Critical | Important | Critical | |

Windows Server 2008 R2 | |||||||

Windows Server 2008 R2 for x64-based Systems Service Pack 1 | Critical | Critical | Critical | Critical | Important | Critical | None |

Windows Server 2008 R2 for x64-based Systems Service Pack 1 | Critical | Critical | Critical | Critical | Important | Critical | |

Windows Server 2008 R2 for Itanium-based Systems Service Pack 1 | Critical | Critical | Critical | Critical | Important | Critical | None |

Windows Server 2008 R2 for Itanium-based Systems Service Pack 1 | Critical | Critical | Critical | Critical | Important | Critical | |

Windows 8.1 | |||||||

Windows 8.1 for 32-bit Systems | Critical | Critical | Critical | Critical | Important | Critical | None |

Windows 8.1 for 32-bit Systems | Critical | Critical | Critical | Critical | Important | Critical | |

Windows 8.1 for x64-based Systems | Critical | Critical | Critical | Critical | Important | Critical | None |

Windows 8.1 for x64-based Systems | Critical | Critical | Critical | Critical | Important | Critical | |

Windows Server 2012 and Windows Server 2012 R2 | |||||||

Windows Server 2012 | Critical | Critical | Critical | Critical | Important | Critical | None |

Windows Server 2012 | Critical | Critical | Critical | Critical | Important | Critical | |

Windows Server 2012 R2 | Critical | Critical | Critical | Critical | Important | Critical | None |

Windows Server 2012 R2 | Critical | Critical | Critical | Critical | Important | Critical | |

Windows RT 8.1 | |||||||

Windows RT 8.1[2] | Critical | Critical | Critical | Critical | Important | Critical | |

Windows 10 | |||||||

Windows 10 for 32-bit Systems[3] | Critical | Critical | Critical | Critical | Important | Critical | |

Windows 10 for x64-based Systems [3] | Critical | Critical | Critical | Critical | Important | Critical | |

Windows 10 Version 1511 for 32-bit Systems [3] | Critical | Critical | Critical | Critical | Important | Critical | |

Windows 10 Version 1511 for x64-based Systems [3] | Critical | Critical | Critical | Critical | Important | Critical | |

Windows 10 Version 1607 for 32-bit Systems [3] | Critical | Critical | Critical | Critical | Important | Critical | |

Windows 10 Version 1607 for x64-based Systems [3] | Critical | Critical | Critical | Critical | Important | Critical | |

Windows Server 2016 | |||||||

Windows Server 2016 for x64-based Systems [3] | Critical | Critical | Critical | Critical | Important | Critical | |

Server Core installation option | |||||||

Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) | Critical | Critical | Critical | Critical | Important | Critical | 3177186 in MS16-114 |

Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation) | Critical | Critical | Critical | Critical | Important | Critical | 3177186 in MS16-114 |

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) | Critical | Critical | Critical | Critical | Important | Critical | None |

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) | Critical | Critical | Critical | Critical | Important | Critical | |

Windows Server 2012 (Server Core installation) | Critical | Critical | Critical | Critical | Important | Critical | None |

Windows Server 2012 (Server Core installation) | Critical | Critical | Critical | Critical | Important | Critical | |

Windows Server 2012 R2 (Server Core installation) | Critical | Critical | Critical | Critical | Important | Critical | None |

Windows Server 2012 R2 (Server Core installation) | Critical | Critical | Critical | Critical | Important | Critical | |

Windows Server 2016 for x64-based Systems [3](Server Core installation) | Critical | Critical | Critical | Critical | Important | Critical | |