Como recuperar los datos de cryptolockerHardmicro SAT

reparación de ordenadores

(Este artículo se va actualizando conforme van apareciendo nuevas herramientas)

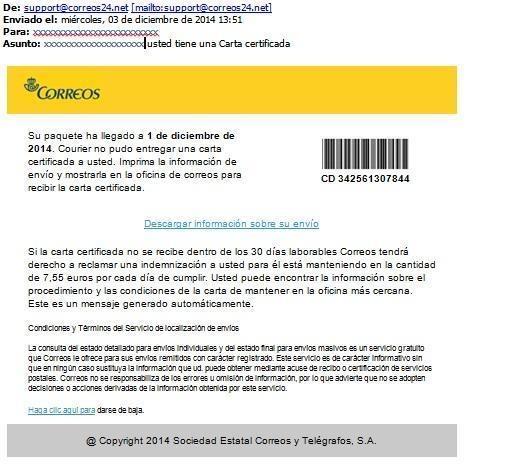

Como servicio técnico informático hemos detectado muchos casos de un ataque masivo de un peligroso troyano ramsomware llamado "Cryptolocker 2015" que al igual que los demás troyanos de este tipo piden rescate monetario por desencriptar los archivos o recuperar el control del sistema operativo. El sistema de difusión de este troyano es a través del correo electrónico. La idea es engañar al usuario para que abra un link que se suministra en el mismo mail cuyo origen es de "Correos" informándonos de que tenemos un paquete a la espera de ser entregado y que la demora en la recogida será castigada pagando un plus por día transcurrido.  Cryptolocker secuestra tu sistema y comienza el proceso de encriptación de los datos usando una clave pública RSA-2048 y luego pide un rescate en Bitcoins

Cryptolocker secuestra tu sistema y comienza el proceso de encriptación de los datos usando una clave pública RSA-2048 y luego pide un rescate en Bitcoins

de alrededor de unos USD300$ que deberán ser abonados antes de 72 horas o se perderá la contraclave para poder recuperar los archivos. Los consejos para no caer en este tipo de infecciones es la misma de siempre en cuanto a seguridad en correo electrónico se refiere: Reparación de ordenadores

· Extremar las precauciones ante emails de remitentes no esperados, especialmente para aquellos que incluyen ficheros adjuntos o con enlaces externos

· Desactivar la opción de Windows que oculta las extensiones conocidas también ayudará a reconocer un ataque de este tipo

· Es muy importante tener un sistema de backup de nuestros ficheros críticos, lo que nos garantiza que no solo en caso de infección podamos mitigar el daño causado por el malware, sino que también nos cubrimos antes problemas del hardware

· Si no tenemos un backup y nos hemos infectado, no hay que pagar el rescate. Esta nunca debería ser la solución para recuperar nuestros ficheros, ya que convierte a CryptoLocker en un modelo de negocio rentable, lo que impulsará el crecimiento y la expansión de este tipo de ataque

[Fuente: Panda Security]

Mientras estoy escribiendo el artículo me informo de que al parecer un grupo de informáticos unidos a empresas de seguridad han descubierto mediante ingeniería inversa una forma de contrarrestar la encriptación sufrida por los datos y han colgado en la web una herramienta gratuita para las victimas de Cryptolocker que permite desencriptar los archivos. La Web es la siguiente: https://www.decryptcryptolocker.com y nos pedirá que introduzcamos uno de los archivos encriptados (a poder ser alguno donde no aparezca información personal ni importante ya que sólo servirá para sacar la clave privada necesaria para desencriptar) junto con una dirección de correo electrónico. Una vez lo estudien te enviarán la herramienta de desencriptación junto con la clave privada de tu caso donde ambos deberían ser capaces de desencriptar los demás archivos del ordenador.

Según la BBC un 1,3% de las víctimas del ramsomware han pagado la recompensa, que en principio puede significar poca cosa, pero resulta que la cifra que esta banda ha logrado conseguir es de USD$3 millones. Pagar no significa que consigamos que nos devuelvan la contraseña que desencripta los datos (no hay seguridad) sino que financias a este grupo a seguir con sus actividades o apoyas a otros a que hagan lo mismo así que es mejor no hacer frente al pago.

<ACTUALIZACIÓN 13 abril 2015> Existen muchas variantes de este virus. Cuando escribí este artículo, la página que desencriptaba los archivos funcionaba para una variante en especial pero mucha gente me llama diciendome que ya no funciona porque el virus que le ha infectado es más nuevo y esta herramienta funciona para la versión antigua del virus.

Puede que pasado un tiempo alguien saque la herramienta necesaria para una variante específica de este virus, a medida que me vaya encontrando estas herramientas las iré añadiendo a continuación. Espero que alguna pueda ayudar:

http://support.kaspersky.com/sp/downloads/utils/xoristdecryptor.zip

http://tmp.emsisoft.com/fw/decrypt_mblblock.exe

http://tmp.emsisoft.com/fw/decrypt_cryptodefense.zip

http://download.bleepingcomputer.com/Nathan/TorrentUnlocker.exe

http://download.bleepingcomputer.com/cryptorbit/Anti-CryptorBitV2.zip

Otras 5 de Kaspersky que van actualizando: http://support.kaspersky.com/viruses/utility

<ACTUALIZACIÓN 6 mayo 2015>

Kaspersky ha iniciado un proyecto en el cual se recopila en una base de datos las claves de desencriptación. Para ello deberemos abrir el fichero TXT con las instrucciones que el virus nos indica que debemos hacer para el rescate de los datos, en él hay una dirección de una web donde copiaremos y pegaremos en nuestro navegador. Puede que nos indique que es un sitio no seguro (seguro que no lo es pero no tenemos más remedio que entrar) y nos saldrá una web indicándonos la cantidad a pagar y los métodos de pago. Nos interesa el apartado donde dice "cartera BitCoin personal" o "bucket", una línea de datos alfanuméricos parecida a esta '1FNmr3fT4CTWyiqYsmBAqMB4AlJKcwES'. Copiamos este código y nos dirigimos a la web de Kaspersky https://noransom.kaspersky.com/.

Pegamos los datos que hemos copiado anteriormente en la caja de texto y le damos al botón 'Check'. Si tenemos suerte tendremos nuestros datos de desencriptación, de lo contrario habría que ir accediendo diariamente a la web para verificar si tenemos la solución.

En el caso de que sí tengamos suerte y la web nos indique las claves de desencriptación nos indicará un link para descargarnos un programa de desencriptación (https://noransom.kaspersky.com/static/kaspersky-coinvault-decryptor.exe) donde deberemos facilitar el IV y el KEY que Kaspersky nos ha dado y seguir las instrucciones de pantalla.

<ACTUALIZACIÓN 7 de abril de 2016>

A día de hoy (7 de abril de 2016) y desde que escribí este artículo, han ido saliendo miles de variantes de este ramsomware. La policia de varios paises han ido encontrando a los culpables y liberando códigos ( estos códigos se liberan en webs como la anterior de Kaspersky que hablo más arriba ). Pero la mayoría de la gente no puede esperar tanto tiempo a recuperar los datos de las máquinas y me preguntan siempre si pagar o no pagar. Yo no conozco a nadie que me haya dicho que ha pagado y le han devuelto los datos, y tienes que confiar en alguien que te ha robado los datos y te está pidiendo un rescate por ello, yo sinceramente no me fío de un ladrón, y esto mismo te dirá la policía en el caso de que vayas a hacer la denúncia.

He leido de empresas que desencriptaban tus datos (no tengo ni idea de como lo pueden hacer a menos que el código lo haya liberado alguien ya que es casi imposible de desencriptar) pero que poco a poco las he visto desaparecer tan rápido como han aparecido y las pocas que quedan (OnData, Recovery Labs, Kroll Ontrack etc...) ya no se atreven a decir abiertamente que el éxito de recuperación de los datos roza el 100%.

Llevo tiempo escuchando casos de variantes de este virus, he visto como antivirus de practicamente todas las marcas conocibles no detectaban ni informaban de la presencia del virus en el sistema hasta que ha sido demasiado tarde. He visto como este virus mejoraba, primero buscaba en unidades de red mapeadas, tiempo después otra variante buscaba en unidades de red que nisiquiera estaban mapeadas... Otras que buscan puertos abiertos en los ordenadores, inician sesión con privilegios de administrador y te instalan el virus (es decir, que ya nisiquiera necesitan de la "ayuda" o más bien del "engaño" del usuario) que se ejecuta en el siguiente inicio de sesión.

De todas formas tenemos que estar más despiertos que nunca, un archivo adjunto en un mail es peligroso desde tiempos inmemoriables sea de quien sea, leemos el destinatario por encima sin fijarnos en la dirección de correo, sólo en el nombre, y ahi es cuando erramos...

Entonces, como me puedo proteger de los virus que encriptan?

· Backups periódicos, en unidades 'offline' si es posible (como discos duros externos, unidades de cinta...)

· Backups programados en unidades de red protegidas con contraseña

· Cambiar el puerto de escucha del escritorio remoto (RDP) o deshabilitarlo si no se usa

· Mantener el sistema actualizado siempre

· Tener un buen antivirus y actualizado

· Si además de un antivirus puedes tener otro sistema de protección como un Firewall y/o un AntiSpyware mejor que mejor

· Usar un Kit de prevención de Cryptolocker:

http://www.thirdtier.net/ransomware-prevention-kit/

https://www.foolishit.com/cryptoprevent-malware-prevention/

· Instalar un programa anti-ramsomware como este:

Malwarebytes Anti-Ramsomware Beta

· Renombrar el archivo vssadmin.exe encargado de realizar las instantáneas de volumen para que el virus no pueda eliminar las copias de seguridad.

<ACTUALIZACIÓN 20 de marzo de 2017>

Avast Software es otra empresa de seguridad informática que ha sacado hasta 11 herramientas de desencriptación que podéis descargar desde el siguiente enlace: https://www.avast.com/ransomware-decryption-tools y que puede recuperar los datos encriptados de los siguientes ramsomwares:

Alcatraz Locker, Apocalypse, BadBlock, Bart, Crypt888, CrySis, Globe, Legion, NoobCrypt, SZFLocker y TeslaCrypt

Por su parte, la compañía AVG ha sacado otra herramienta gratuita que podeis descargar aqui: http://www.trendmicro.es/productos/herramientas-y-servicios-gratuitos/index.html y que desencripta archivos de los siguientes ramsomware:

CryptXXX, TeslaCrypt, SNSLocker y AutoLocky.

Informático a domicilio en Barcelona

Servicio técnico informático Barcelona